Direito, Tecnologia e Inovação - 2024

RICARDO ANDRIAN CAPOZZI

https://ricardocapozzi.netlify.app/

Um olhar sobre a Perícia Forense Computacional e aplicação da coleta e preservação de provas em ambientes digitas e formação da cadeia de custódia segundo ISO 27.0371, a Lei 13.9642 e PL 4939/2020 impulsionada pela anulação de provas obtidas em sistemas da Odebrecht em todas as esferas e para todas as ações pelo STF.

Resumo: A cadeia de custódia3 contribui com a validação de uma prova pericial obtida, examinda e apresentada em um trabalho que se consubstancia em um relatório denominado Laudo Pericial. A formatação de uma prova é essencial para que se estabeleça o correto processo legal, e que possa ser a qualquer tempo replicado ou reproduzido segundo algum método científico aceito pela comunidade academica e que tenha valor juridico. A responsabilidade pela manutenção da lisua e idoneidade processual é compartilhada a todos os atores envolvidos na lide, com atenção ao Perito Judicial, pois é sobre seus ombros que recaem a resposnabildiade pela obteção da prova e pela manutenção da cadiea de custodia. A necessidade de procedimentos operacionais padronizados é fundamental para que diante dos questionamentos apresentados pelos juízo e patronos, as provas periciais continuem robustas e confiáveis, baseando o livre covencimento do magistrado em sua sentença. Por fim, o Projeto de Lei (PL) 4939/20204 trata das diretrizes do direito da Tecnologia da Informação e das normas de obtenção e admissibilidade de provas digitais na investigação e no processo, além de outras providências, mas que até o presente momento da escrita deste artigo, não foi votado ou incorporação o ordenamento Jurídico Brasileiro. Na operação “Operação Spoofing”, o ministro Dias Toffoli, do Supremo Tribunal Federal (STF), deferiu em 06 de setembro de 2023 a medida que torna nulas todas e quaisquer provas obtidas dos sistemas Drousys e My Web Day B utilizadas a partir do acordo de leniência celebrado pela Odebrecht, no âmbito da Operação Lava Jato. A decisão, atacada no mérito atende a Reclamação (RCL) 43007 e confere em definitivo com efeitos erga omnes tornar imprestáveis as provas e demais elementos obtidos a partir desse acordo em qualquer âmbito ou grau de jurisdição com base em elementos de prova contaminados.

1. Introdução

A produção de prova tem sua base no direito constitucional de ação e de defesa, inserida pelo artigo 5º, inciso XXXV de Constituição Federal de 1988. Segundo Silva (2009, p. 431) além do direito de provocar a atividade jurisdicional, como direito público subjetivo, de agir, também se tutela contra quem se propõe a ação, assegurando também o contraditório e a ampla defesa. A prova garante o direito à ampla defesa e assegura o direito ao devido processo legal. Essa segurança constitucional mesclada com o direito de acesso à justiça e o contraditório e a plenitude de defesa, fecha-se no ciclo das garantias individuais da pessoa humana. A prova pericial é a única fonte objetiva das provas. Dentre as produzidas na fase de persecução penal, é a que mais baliza a decisão dos juristas e do júri. Tem poder de convencimento sendo amparado por características como imparcialidade e embasamento científico. Um procedimento desta natureza, por foça de lei como estabelece o Código de Processo Civil em seu artigo 170, deve ter a qualidade de ser reproduzido e replicado, quando houver necessidade de corroboração do fato em laboratório: "nas perícias de laboratório, os peritos guardarão material suficiente para a eventualidade de nova perícia. Sempre que conveniente, os laudos serão ilustrados com provas fotográficas, ou microfotográficas, desenhos ou esquemas". Tal fato deve-se ao que rege a Lei de exigir a guarda de amostras dos materiais analisados pois fiducia ao investigado a possibilidade de contestação e defesa a posteriori. De acordo com ESPÍNDULA (2009), a prática de alguns patronos questionar o manuseio de evidências para, quando necessário favorecer uma das partes interessadas, de colocar em xeque ou discussão que uma das etapas da formatação da cadeia de custódia foi falha, e, portanto, que todas as evidências colhidas na cena de um crime estão viciadas ou contaminadas, assim, esse procedimento será enormemente explorado como argumento de defesa. Entretanto, por mais que os avanços tecnológicos e científicos tenham contribuído com a disciplina forense, não representam uma garantia certa de que estas evidências serão aceitas como prova pericial pela justiça (JUNIOR, 2012). Assim, para avalizar a validade dos exames periciais e dos métodos aplicados na busca, coleta e classificação das evidências, os doutos peritos devem respeitar a cadeia de custódia, que trata da documentação que o laboratório possui com a intenção de rastrear todas as operações realizadas com cada vestígio deixados pelo crime – corpo de delito, desde a coleta no local do crime até a completa destruição (CHASIN, 2008). Outra descrição que bem serve para o termo analisado, e dada por Nascimento, 2013, quando expoe:

A Cadeia de Custódia é um processo de documentar a história cronológica da evidência, esse processo visa a garantir o rastreamento das evidências utilizadas em processos judiciais, registrar quem teve acesso ou realizou o manuseio desta evidência. Se faz necessária em todas as atividades profissionais onde possa ocorrer situações que resultem em processos judiciais (NASCIMENTO, 2013).

Termo que pode também ser colocado ao se referir como garantidos de identidade e integridade de uma amostra pericial, desde o instante da coleta até a entrega dos resultados. A cadeia de custódia em um processo penal aplicado no Brasil que não tem uma normativa geral sobre cadeia de custódia, cerne à preservação das informações coletadas donde esta cadeia possibilitará documentar a cronologia das evidências e identificá-las por seu manuseio, etc. Procedimentos técnicos como lacres e restrição de acesso apenas aos profissionais responsáveis pela custódia em seu manuseio, minimizam a possibilidade da manipulação indevida e, tornam as evidências mais confiáveis, ganhando valor probatório (SENASP, 2012).

O artigo 6º do Código de Processo Civil, diz que a cadeia de custódia6 se inicia logo após o conhecimento do fato delituoso e cita que a autoridade policial deve garantir a conservação da cena do crime evitando manipular indícios do local do fato.

CPP, art. 6º: Logo que tiver conhecimento da prática da infração penal, a autoridade policial deverá: I - dirigir-se ao local, providenciando para que não se alterem o estado e conservação das coisas, até a chegada dos peritos criminais; II - apreender os objetos que tiverem relação com o fato, após liberados pelos peritos criminais; III - colher todas as provas que servirem para o esclarecimento do fato e suas circunstâncias.

Ainda por ESPÍNDULA (2009), os elementos que darão origem às provas periciais ou documentais solicitam cuidados a fim de resguardar a confiabilidade e idoneidade no decorrer de todo o processo de investigação e trâmite judicial. A documentação fundamental relacionada a uma cadeia de custódia deve conter, necessariamente os seguintes itens:

Quem coletou e manuseou a amostra.

Quais amostrar foram manuseadas.

Quando tais amostras foram manuseadas.

Autores que manusearam a amostra.

Local de permanência da amostra.

Já a Associação Brasileira De Normas Técnicas, dada pela NBR 27.037 das diretrizes para identificação, coleta, aquisição e preservação de evidências digital, em seu subitem 6.1. convenciona que o registro de cadeia de custódia contenha no mínimo as seguintes informações:

Identificador único da evidência.

Quem acessou a evidência e o tempo e local em que ocorreu.

Quem checou a evidência interna e externamente nas instalações de preservação da evidência e quando ocorreu.

Motivo de a evidência ter sido verificada (qual caso e proposito) e a autoridade relevante, se aplicável.

Quaisquer alterações inevitáveis da potencial evidência digital, assim como o nome do indivíduo responsável para tanto e a justificativa para a introdução da alteração.

Independente do estado da prova, se um objeto físico qualquer ou em meios digitais, estás devem ser acondicionadas em dispositivos apropriados e específicos para este uso, de forma a ser inviolável e para identificar e garantir quem e por onde ela foi manuseada.

Figura 1 - Exemplos de sacos de para custódia de evidencias. Inicio da criação da cadeia de custódia.

Fonte: Imagem produzidos pelo autor.

Figura 2 - Saco de evidências. Detalhes para os campos de identificação.

Fonte: Fabricante FamaPack. 2018.

Figura 3 - Forma de armazenamento incorreto para prova judicial. Fonte: http://backupday.ru/mehanicheskoe-vosstanovlenie-zhestkogo-diska/ Acessado em 08 abril de 2024.

Do perito, é imprescindível que este conheça o Código de Processo Penal - Capítulo II Do Exame do Corpo de Delito, e das Pericias em Geral. Os seguintes artigos devem ser observados quando da obtenção de uma evidência. O artigo 170 no diz: “Nas pericias de laboratório, os peritos guardarão material suficiente para a eventualidade de nova perícia. Sempre que conveniente, os laudos serão ilustrados com provas fotográficas, ou microfotográficas, desenhos ou esquemas”, e no artigo 171 coloca que “Nos crimes cometidos com destruição ou rompimento de obstáculo a subtração da coisa, ou por meio de escalada, os peritos, alem de descrever os vestígios, indicarão com que instrumentos, por que meios e em que época presumem ter sido o fato praticado”. Assim, ao lermos o artigo 170 do Código de Processo Penal, subentende-se a necessidade de o perito fazer cópias com assinaturas digitas – Hashs, para manutenção da integridade e analises futuras de uma prova digital.

Ainda segundo GALVÂO (2011), apesar da falta de padronização, a atividade pericial é legalmente reconhecida no estado de São Paulo conforme decreto nº 48.009, de 11 de agosto de 2003 que em seu artigo 12, de que fala que o Núcleo de Pericias de Informática tem por atribuição realizar perícias visando à elaboração de laudos periciais de locais e peças envolvendo aparelhos computadorizados, a exemplo de sistemas de software, equipamentos de hardware e periféricos, relacionados com a pratica de infrações penais na área de informática ou redes de dados.

2. Forense computacional

A arte Forense Computacional7 abrange questões relacionadas aos crimes praticados pela rede mundial de comutadores - Internet ou com o computador como sendo meio ou fim de um delito, conhecidos como próprio ou improprio. São chamados pela mídia de ciber crimes (FARMER, 2007). Concentra-se em estudar como coletar evidências de crimes e suas violações, analisar e documentar casos, seguindo metodologias próprias para a investigação de crimes e delitos comuns (NOBLETT, 1995). A computação forense consiste no uso de métodos científicos para preservação, coleta, validação, identificação, análise, interpretação, documentação e apresentação de evidência digital (ABNT, 2013). Sua aplicação nem sempre é simples, pois trata de coletar e examinar uma evidência que só existe no mundo das ideias (PECK,2007).

Assim por evidência digital entende-se a informação armazenada ou transmitida em formatos ou meios digitais (PECK, 2007). Sendo que essa evidência, na maioria das vezes, é frágil e volátil, o que requer a atenção de um experto certificado e experiente a fim de garantir que os materiais de valor probatório possam ser efetivamente isolados e extraídos correta e licitamente. A este especialista dá-se o nome de Perito Forense em Computação. A extração destes materiais pode ser apresentada em tribunais como prova da dinâmica, autoria e materialidade de um crime virtual.

Há um problema nesta cerara tecnológica. A medida que a tecnologia avança cria-se grande quantidade de periféricos, nem sempre compatíveis entre si, como celulares smartphones, tablets, netbooks, notebooks, desktops, servidores, PDA, dentre outros, além de armazenamentos como nuvem, pen drives, HDD´'s externos, sistemas RAID, etc. Isto integrado à crescente demanda por utilização de redes sociais para uso pessoal e corporativo. Quem hoje não está na Internet não existe (PECK,2007). Assim, quando ocorre um delito por um ou mais destes meios, a importância do correto uso do procedimento adequado na cena de crime é a diferença entre o sucesso e o fracasso de uma condenação. Pode se absolver um culpado ou pior, penalizar um inocente. O modo de coleta e produção da prova é fundamental para a correta aplicação da pena e pela manutenção da justiça (DOREA, 2010). Para tanto, faz-se necessário entender e diferenciar a prova para o meio concreto ou tangível de sua forma para o meio abstrato ou intangível.

3. Evidências digitais e documento eletrônico

E neste mote que o trabalho se direciona para a composição de uma cadeia de custódia para elementos digitais. Face ao elemento do corpo material, donde se pode tomar, pegar, impuser um elemento de prova ou evidências, no mundo abstrato esta realidade não se perfaz. Questiona-se com fazer para armazenar (custodiar) um bit, um sinal elétrico, um fóton? No mundo digital todas as ideia e dados são a informações. Tudo é dado e estes estão armazenados em um formato ininteligível para o ser humano (PECK,2007).

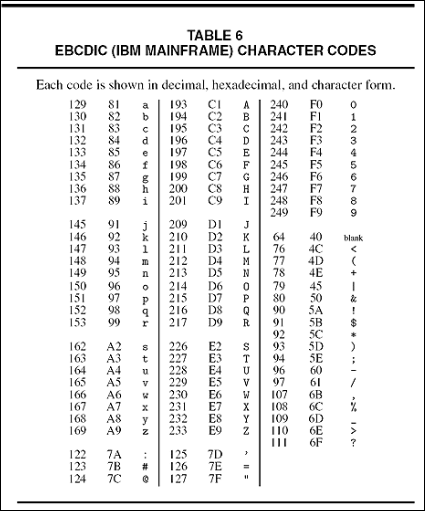

Um formato digital e codificado segundo a tabela EBECDIC (Extended Binary Coded Decimal Interchange Code) ou ASCII (American Standard Code for Information Interchange) tem correlação abstrata para um ser humano e é codificada por um computador. Na ciência da computação tudo são números e tudo são dados (STUART, 2011) e (PECK,2007).

Figura 4 – Exemplo tabela EBCDIC. Fonte: imagem Internet. 2018.

Figura 5 - Exemplo tabela ASCII. Fonte: imagem Internet. 2024.

Existe a possibilidade de substituir documentos em papel por documentos eletrônicos, sendo que este nada mais é do que uma sequência de números binários que, reconhecidos e traduzidos pelo computador, representam uma informação. Qualquer arquivo digital contendo textos, sons, imagens ou instruções é um documento eletrônico e tem sua forma original em bits, ou seja, não é impresso ou assinado em papel e toda sua cadeia de circulação e autenticidade se dão em sua forma original, ou seja, eletrônica. O original é o que está em bits e impresso é uma cópia (PECK, 2007). São evidentes as vantagens quanto ao armazenamento, transmissão e recuperação de documentos eletrônicos, se comparados com o papel (BRASIL, 2009). O termo documento eletrônico foi definido, em nosso país, pela Medida Provisória 2.200-2, de 24 de agosto de 2001, endossando assim a existência do documento eletrônico no ordenamento jurídico brasileiro.

Em suma, um dado no computador é, em sua base, uma sequência binária de 1s e 0s. Em última instância, é essa cadeia que as buscas forenses realizam (MACEDO,2012). São estes dados que tem valor para as pessoas e são estes que deveram ser examinados a fim de produzir prova judicial (PECK, 2007). São elementos voláteis e perenes e dependem sempre se um meio físico para existir. Assim como os escritos de um livro dependem de estar no papal, as informações digitas dependem de meios computacionais para existir (PECK, 2007). Exemplos de meios de armazenamento de dados ou informação, que são objetivos da busca pericial em um ambiente computacional são (REVISTABW, 2018):

Dispositivos USB Pen Drive

HDD

SSD

Disquetes

Fitas DAT

Fitas Cassetes

CD

DVD

Memórias Estáticas ROM

Cartões de memória SimCard

São dispositivos computacionais compostos de circuitos eletrônicos ou magnéticos, de forma temporária ou permanente, usados para processamento computacional. Servem como armazenamento temporário ou permanente.

4. Coleta e a ordem de volatilidade dos dados em dispositivos digitas

Dado um cenário de um crime, o investigador forense tem árdua tarefa de decidir entre desligar ou não um sistema e se este é o modo mais eficiente de coletar potenciais vestígios eletrônicos (WILES, 2007). Há poucos anos, o procedimento da Computação Forense se resumia a analisar um disco rígido, não havendo preocupação com o conteúdo de memória, processos em execução e conexões de rede estabelecidas com outras máquinas. Parecia ser uma verdade imutável!

Deve-se, ante tudo, ao examinar um sistema computacional, verificar onde e de que forma os dados estão localizados para o uso da investigação, sendo que se pode obtê-los em dois tipos de memória, a saber: A volátil que perde seu conteúdo ao ser interrompida sua alimentação elétrica e que é a de real interesse para o investigador forense; e a não volátil que não perde seu conteúdo com a interrupção da alimentação. Discos rígidos são atualmente o mais comumente usados e memória flash começam a se tornar comuns, tanto em dispositivos como pen drives, como também em substituição aos discos rígidos em notebooks, tablets, telefones celulares e tocadores de música e são parte do conceito de armazenamento não volátil.

É importante observar o nível de volatilidade ou Ordem de Volatilidade de um dado digital, em que as informações são armazenadas no sistema periciado ou da mídia questionada, de maneira a sempre iniciar a coletar os dados mais voláteis para o menos voláteis. Caso essa ordem não seja respeitada, haverá um risco de perda e ou alteração dos dados, prejudicando o resultado do trabalho pericial (FARMER, 2007). Por vezes, dependendo do que se busca, é mais vantajoso fazer uma análise com o sistema ligado do que uma análise “post mortem8”, ou seja, com o sistema desligado. O fluxo abaixo ajudara o experto em sua tomada de decisão para execução da coleta ou aquisição da potencial evidencia digital (ABNT,2013).

Figura 6 - Diretrizes para a tomada de decisão para coleta ou aquisição da potencial evidência digital. Fonte ABNT, 2013.

O maior problema é que análises com o sistema ligado ou a quente podem modificar a estrutura do vestígio a ser examniado, mudando seu conteúdo. A data e hora da criação e modificação de arquivos, chaves de registo (Windows), arquivos de swap e conteúdo de memória são modificados quando se faz uma análise de um sistema ligado, portanto deve-se se ter cautela com esta escolha (MACEDO, 2012).

Figura 7 - Tempo de vida de algumas mídias de armazenamento de dados.

Fonte: FARMER, 2007.

Seguindo essa ordem de volatilidade há uma maior probabilidade de se preservar os detalhes mais efêmeros que uma mera coleta de dados pode destruir. A RFC 3227 traz boas práticas para aquisição de evidências digitais como os estabelecimentos da ordem em que são coletadas e preza pela coleta inicial das informações voláteis. Um dado volátil é qualquer dado que pode ser perdido com o desligamento do sistema, como por exemplo uma conexão com um site da Internet que ainda esteja registrado memória RAM.

4. Coleta de evidências digitais

Uma evidência digital é volátil, complexa e pode ser alterada acidental ou voluntariamente após uma coletada. A ABNT (2013) coloca diretrizes para execuções de coletas quando se tratar de fazê-los com o dispositivo computacional ligado ou desligado e podem ser caracterizadas como de base oi adicionais. Convém que as atividades de base sejam aplicadas em todas as circunstâncias, enquanto as atividades adicionais sejam aplicadas quando forem relevantes e aplicáveis, dependendo do dispositivo único ou das circunstâncias. São mais bem exemplificados nas imagens 8 e 9.

Figura 8 - Diretrizes para coleta de sipositivos digital ligado.

Fonte: ABNT, 2013.

Figura 9 - Figura 8 - Diretrizes para coleta de sipositivos digital desligado.

Fonte: ABNT, 2013.

Assim, para que se possa apontar se uma determinada evidência sofreu alteração em sua integridade, faz-se necessário o estabelecimento de uma cadeia de custódia. Como já exposto, a cadeia de custódia é definida como um processo para manter e documentar cronologicamente uma evidência e devem incluir nome ou iniciais dos indivíduos que coletaram as evidências, pessoas ou entidades que após a coleta tiveram acesso a evidência, data que os itens foram coletados ou transferidos, órgão e número do caso, nome das vítimas ou suspeitos, e, se possível uma breve descrição do caso em tela. De acordo com Nascimento (2013), no Brasil o tema ainda é pouco conhecido ou mal compreendido e não está previsto em Lei. Não raro, em muitas ocasiões os trâmites complexos da cadeia são descumpridos ou tratados inadequadamente, razão dada, talvez pelo desinteresse de ser rigorosamente cientifica e, outras vezes, por simples ignorância acerca de sua importância ou a aplicação dos métodos adequados. Não temos na legislação atual, referencial específico sobre a matéria “cadeia de custódia” ESPÍNDULA (2009). O Código de Processo Penal Brasileiro, determina que a autoridade policial deverá providenciar para que não se alterem o estado das coisas e deverá apreender os objetos que tenham relação com o fato, estas condutas compõem a cadeia de custódia, mas não menciona a necessidade de manter uma cadeia de custódia. Tal termo tão pouco está presente neste código. Para o perito Guliano Giova (2011), o ciclo de vida da evidência digital está se tornando mais complexo e cada estágio aumenta a probabilidade de uma brecha violar a cadeia de custódia. O resultado é um cenário de dificuldade crescente para que o judiciário avalie a evidência e a considere genuína e confiável.

5. Padrões da computação forense e das diretrizes para identificação, coleta, aquisição e preservação de evidências digital

Existem comitês internacionais reconhecidos que tratam e recomendam padronizações e métodos de forense computacional e que foram aprovados pela International Organisation on Computer Evidence, (IOCE, 2002) e que formam um guia de boas práticas de procedimentos em forense computacional e da ISO NBR IEC 27.037 que trata por seus domínios das diretrizes para identificação, coleta, aquisição e preservação de evidências digital, donde de sua padronização originou uma lista de princípios de melhores práticas(ABNT, 2013).

Este trabalho tratará apenas sobre questões referentes a cadeia de custódia. Entretanto, para um melhor entendimento do processo macros, que podem para efeitos didáticos estarem dividido em três etapas para uma melhor abordagem: aquisição, onde as evidências são coletadas e catalogadas, via formação inicial da cadeia de custódia; análise, onde as evidências são examinadas e da apresentação que mostra os resultados da perícia.

Figura 10 - Fases do processo de Pericia Forense Computacional.

Fonte: Imagen da Internet.

Como demonstrado no diagrama da imagem 10, a forense computacional compreende a identificação, conservação e análise da informação, seja ela armazenada, transmitida ou produzida por um sistema computacional. Um de seus principais objetivos é realizar investigações de forma organizada e estruturada, com padrões e metodologias que auxiliem no processo para descobrir detalhes específicos dos crimes, apresentando resultados que possam ajudar também no processo criminal em si. Por isso ressalta-se o dever de examinar cada fragmento dos dados disponíveis, para que a intenção do invasor de esconder ou criar falsas provas seja descoberta (FARMER, 2007) e (TEXEIRA, 2009).

5. Cadeia de custódia com suporte ao artigo 158-A do CPP.

Como anteriormente explicado, o processo de coletar evidências digitas, dado a sua volatilidade, deve obedecer a métodos ligeiramente diferente das coletas de material concreto. Alguns modelos foram propostos para manter uma cadeia de custódia (CARRIER, 2004), como softwares especificamente criados para procedimentos forenses informatizados e podem adicionalmente fornecer melhor descrição das evidências, auditoria automática e gerar hashs9 criptográficos para futura verificação da sua integridade. Pode haver variações em função da legislação local ou de um determinado país nas aplicações destes modelos a fim de manter uma cadeia de custódia dentre outros fatores menos relevantes, mas o importante é que esses modelos devem ser capazes de conhecer melhor as personagens envolvidas e suas atividades plenamente em todo processo forense. São procedimentos que permitam ao investigador recuperar ou restaurar dados dos dispositivos computacionais envolvidos em atos ilícitos e usá-los como evidências em uma investigação criminal, civil ou de qualquer outra esfera judicial (NOBLETT, 2000). Tais procedimentos requerem robustez tecnológica para assegurar que todas as informações probatórias foram devidamente recuperadas e podem ser novamente periciadas a qualquer tempo. Ainda mais, as evidências digitais devem ser tratadas de forma tal que se possa garantir que nada na fonte da evidência original foi alterado. Quando se versa sobre forense computacional, fala-se de boas práticas, com métodos e procedimentos confiáveis, sendo ciência que trabalha com evidências voláteis que existem apenas em circuitos eletrônicos. A ABNT (2013) em seu capítulo 5.3 detalha os requisitos para o manuseio da evidência digital e no capítulo 5.4 do processo de manuseio e coloca dois princípios que tratam da relevância e da confiabilidade. Explica ainda que os materiais podem ser recolhidos por meio de aquisição e ou atividades de coleta, devem ser feitas e acondicionadas com equipamentos e formulários específicos, como os apresentados pelas imagens 11 e 12.

Figura 11 – Formulário de cadeia de custódia.

Fonte: imagem da Internet. 2018.

O subitem 5.4.2 e 5.4.3 tratam respectivamente das etapas de identificação, coleta e acondicionamento (custódia) adequada objetivando dar valor probatório.

Figura 12 - Saco de evidencias.

Fonte: MACEDO, 2012.

Infelizmente, não existe um formulário padronizado ou saco de custódia para evidências específicos para coleta digital, pois como esclarecidos, as evidências digitais estão armazenadas em um dispositivo eletroeletrônico-mecânico e fica ao livre arbítrio do perito como coleta-la e identificá-la. Como o tema deste trabalho assenta-se na validade das provas digitais pela correta aquisição e catalogação de cadeia de custódia, precisamos delimitar a real necessidade de as provas terem valor jurídico probatório para ajudar o juízo de convicção à partir destas provas. Umas das formas de propor tal garantia versa sobre a criação e manutenção de uma cadeia de identificação, usando-se procedimentos e material adequado, corretamente formulado, preenchido e custodiado. A prova digital é perene e requer outros cuidados, como a proteção contra interferência eletromagnética, calor e humidade. Os documentos digitais possuem certas particularidades bastantes relevantes quando falamos sobre sua validade, e consequentemente sua força probatória (LESSA, 2009). Portanto, acondicioná-los de forma correta a fim de que tenha validade jurídica é fundamental para a manutenção da bora ordem pericial.

6. O processo de investigação

Após a fase da coleta e da correta formatação da cadeia de custódia, inicia-se o processo de exame e análise, também chamado de processo investigativo. O procedimento para realizar uma perícia pode variar dependendo do que deve ser periciado e em quais as condições das evidências se encontra. Este trabalho não intenta ser um tutorial forense e somente apresentará o descritivo das principais etapas de uma rotina forense em meios digitais, e será norteada pela Associação Brasileira De Normas Técnicas 27.037: diretrizes para identificação, coleta, aquisição e preservação de evidência digital (ABNT, 2013)

- 6.1 Aquisição

Esta é a etapa mais crítica do processo. É durante esta etapa que se deve garantir que a integridade das evidências, como o uso de bloqueadoras de escrita para que atributos do MAC time não se alterem (FARMER, 2007). Os MAC times são meta dados que indicam os horários de acesso de um arquivo, sendo sua análise de extrema importância para uma investigação.

Figura 13 - Diretrizes para a aquisição de dispositivos digital desligado. Fonte: ABNT, 2013.

Figura 14 - Diretrizes para a aquisição de dispositivos digital ligado. Fonte: ABNT, 2013.

- 6.2 Preservação

Para este trabalho, é a etapa mais significativa, pois permite que uma evidência seja usada como formatação de prova com peso processual jurídico. Como já dito, é necessário que a perícia realizada nas evidências possa ser repetida a qualquer tempo. Para computação forense, a preservação do material questionado trata do simples fato de copiar ou cloná-lo, desde que se possa garantir sua cadeia de custódia. Outro atributo importante nesta etapa é a geração de validações por assinatura Hash que permitiram, se questionado, a verificação de sua integridade. Preservar os dados, significa garantir o bloqueio de dados antes da cópia bit-a-bit, impedindo que a mídia original sofra algum tipo de alteração durante o processo de aquisição (ABNT, 2003).

- 6.3 Identificação

Todas as evidências recolhidas para análise devem ser detalhadamente descritas em um documento denominado Cadeia de Custódia, e deve ser mantido junto do material questionado.

- 6.4 Extração

Segundo Galvão (2009), a extração dos dados deve ser feita após a coleta para posterior análise. Implica no processo de retirar das mídias periciadas as informações disponíveis e fundamentais para o caso em tela, a exemplo da estrutura do sistema de arquivos de um sistema, arquivos de sistemas, usuários ativos, dispositivos acessados, navegação na Internet, drivers compartilhados ou registros com as informações de MAC times dos arquivos para determinar se algum deles foi alterado.

- 6.5 Recuperação

Processo que enfoca a de busca por dados removidos total ou parcialmente, propositalmente ou não. Trata de buscar por dados deletados e tentar recuperá-los. Os ferramentais forenses disponíveis possibilitam a realização deste processo, executando uma análise de blocos não alocados do sistema de arquivo na busca de vestígios de arquivos deletados que possam ser recuperados. Tais vestígios podem ser recuperados até que algum outro arquivo o sobrescreva o bloco onde ele se encontra. Com sorte o expert forense logrará recuperar grande parte do que busca em uma mídia questionada.

- 6.6 Exame e análise

Esta etapa analisa os dados extraídos e recuperados pelo perito. Em virtude da criticidade, é a fase que mais demanda atenção e tempo pericial. Nela o perito tentará recriar o incidente e formalizar sua dinâmica, que é relatar o como o fato ocorreu (quais arquivos foram apagados ou copiados, por quais sites o investigado navegava, como e com quem mantinha contatos etc.). Galvão (2009) recorre a atenção para os cuidados que devem ser tomados nessa fase, que são proporcionais ao volume de dados analisados, já que nem sempre as evidências são explicitas.

- 6.7 Apresentação

O resultado do trabalho pericial se consubstancia num relatório chamado Laudo Pericial em Informática, consiste no enquadramento das evidências dentro do formato jurídico. Este documento deve apresentar as conclusões do perito em linguagem clara, direta e objetiva e que será utilizado para formatar valor em julgamentos e nas sentenças judiciais. Deve conter uma estrutura similar a apesentada pelo CPC10, além da metodologia, técnicas e softwares utilizados pela perícia, bem como todas as cadeias de custódias usadas por todas as evidências coletadas e analisadas. Os Laudos devem conter: Finalidade da Investigação; Autores; Resumo do caso; Relação de evidências analisadas e seus detalhes; Metodologia; Ferramentais; Conclusão; Anexos; Apêndices e Glossário se necessário.

7. Projeto de Lei (PL) 4939/2020

Atualmente a doutrina define como prova digital todo elemento extraído ou armazenado em meio digital, apto a provar ocorrência ou inocorrência de fato. O Projeto de Lei (PL) 4939/2020 é uma proposição legislativa apresentada à Câmara dos Deputados do Brasil que dispõe sobre as diretrizes do direito da tecnologia da informação e as normas de obtenção e admissibilidade de provas digitais na investigação e no processo, além de outras providências. A Lei 13.964/2019 não abarca com detalhes as coletas e preservações de artefatos digitais, deve ser, no que couber adaptada a realidade de Provas Digitais, pois não foi pensada para isto como a PL 4939/2020.

Portanto, o quanto se pode, deve utilizar as etapas previstas no artigo 158-B e subsidiariamente aplicar os passos e métodos descritos na PL 4939/2020.

8. Conclusão

Em que pese a Lei 13.964/2019 introduzir no CPP nos artigos 158-A e 158-B os dez procedimentos ou etapas para a criação da cadeia de custódia, estas não abarcam a totalidade das formas esperadas para aplicação dos mesmos procedimentos a serem aplicados em artefatos eletrônicos. Isto seria, em partes resolvidos com a absorção do Projeto de Lei (PL) 4939/2020 trata das diretrizes do direito da Tecnologia da Informação e das normas de obtenção e admissibilidade de provas digitais na investigação e no processo, além de outras providências.

O objetivo da investigação forense é encontrar fatos e, por meio deles, recriar a verdade sobre o acontecimento. O examinador descobre a verdade sobre um acontecimento descobrindo e expondo os vestígios que foram deixados no sistema. Esses vestígios podem ser transformados em provas. Periciar e recriar um passado. A prova pericial é analisada e processada pelo homem, portanto propensa a erros e enganos.

Destarte, a preocupação com a custódia dos vestígios (corpo de delito) é um dos principais requisitos avaliadores da competência e qualidade do serviço pericial. O trabalho demonstra a necessária da validação da prova e do meio como ela foi obtida e custodiada, e se dá por um processo chamado de Cadeia de Custódia, e deve ser vista como um critério de aceitação ou desentranhamento da prova processual e item de análise em todos os processos judiciais, podendo ser replicada a qualquer tempo. Assim, o trabalho finaliza demonstrando que a prova digital tem particularidades incomparáveis com outros meios de produção de prova e que um dos elementos que a fazem valer em um tribunal é da derivação e formatação de sua Cadeia de Custódia.

Referências

______________Diagnóstico da Perícia Criminal. SENASP. 2012. Disponível em http://www.justica.gov.br/sua-seguranca/seguranca-publica/senasp-1/pops-de-pericia-verso-para-internet.pdf.

______________Código de Processo Penal - Decreto-Lei nº 3.689. Diário Oficial da União, 1941. 1941.

ABNT, Associação Brasileira De Normas Técnicas. NBR 27.037: diretrizes para identificação, coleta, aquisição e preservação de evidencia digital. Rio de Janeiro, 2013.

BRASIL. ICP-OAB. Certificados Eletrônicos e Assinaturas Digitais. Disponível em: http://cert.oab.org.br/cert_assin.htm. Brasília: 2023.

CARRIER, B; D. SPAFFORD. An Event-Based Digital Forensic Investigation Framework. Digital Forensic Research Workshop. 2004.

CHASIN, Alice Aparecida da Matta. Parâmetros de confiança analítica e irrefutabilidade do laudo pericial em toxicologia Forense. Revista Brasileira de Toxicologia, v. 14, n. 1, p. 40-46, 2001.

DOREA, Luiz E. Criminalística. 4a Ed. Campinas, São Paulo. Millenium Editora. 2010.

ESPÍNDULA, Alberi. Perícia Criminal e Cível: uma visão geral para peritos e usuários da perícia. 3a Ed. Campinas, São Paulo. Millenium Editora. 2009.

FARMER, Dan. VEBEMA, W. Pericia forense computacional. Teoria e prática aplicada. São Paulo. Pearson Prentice Hall. 2007.

GALVÃO, R. Computer Forensics with The Sleuth Kit and The Autopsy Forensic Browser. Disponível em: http://www.ijofcs.org/V01N1-P05%20-%20Computer%20Forensics%20with%20the%20Sleuth%20Kit.pdf. Consultado 05 março 18

GIOVA, Giuliano. Improving Chain of Custody in Forensic Investigation of Electronic Digital Systems. International Journal of Computer Science and Network Security, vol. 11, Nº 1 (2011).

IOCE. Guidelines for Best Practice in the Forensic Examination of Digital Technology. International Organisation on Computer Evidence 2002.

JUNIOR, Ettore Ferrari. A cadeia de custódia e a prova pericial. Revista Eletrônica jus.com.br. Publicado em março de 2012.

LESSA, Breno Minucci. A Invalidade das Provas Digitais no Processo Judiciário. Conteúdo Jurídico, Brasilia-DF: 02 dez. 2009. Disponível em: http://www.conteudojuridico.com.br/?artigos&ver=2.25613&seo=1.

MACEDO, Diego. A aquisição e preservação dos dados na forense computacional. 2012. Blog disponível em http://www.diegomacedo.com.br/a-aquisicao-e-preservacao-dos-dados-na-forense-computacional/.

NOBLETT, M. G. Report of the Federal Bureau of Investigation on development of forensic tools and examinations for data recovery from computer evidence. In: Proceedings of the 11th INTERPOL Forensic Science Symposium, Lyon, France. The Forensic Sciences Foundation Press, Boulder, Colorado, 1995.

NOBLETT, M. G.; L. A. PRESLEY. Recovering and Examining Computer Forensic Evidence. Digital Evidence: Standards and Principles. Forensic Science Communications, vol 2, number 2, Abril 2000. U. S. Depto of Justice, FBI. 2000.

NASCIMENTO, Luciara J. M.; Márcia V. F. D. L. dos SANTOS (2005). Cadeia de Custódia. Revista Científica de Polícia Técnica da Secretaria de Segurança Pública da Bahia, ano 2, nº 6, pág. 17, dezembro de 2005.

PECK, Patrícia P. Direito Digital. 2ª ed. São Paulo: Saraiva Editora. 2007.

REVISTABW. Arquitetura de computadores: dispositivos de memória e armazenamento. Revista Brasileira de Web. Tecnologia. Disponível em http://www.revistabw.com.br/revistabw/memoria/.

SILVA, José Afonso. Curso de Direito Constitucional Positivo. 32ª ed. São Paulo: Malheiros, 2009.

STUART, Brian L. Princípios de sistemas operacionais: projetos e aplicações. Pág. 395-400. São Paulo. Cengage Editora. 2011.

TEIXERA, A. Perícia forense de rede: Teoria e prática. Monografias do Curso de Pos-graduacao em Administracao de Redes Linux. Acessado em: http://www.ginux.ufla.br/files/mono-AdrianaTeixeira.pdf. 2009. Consultado em 06 de abril de 2018.

WILES, J.; CARDWELL, K.; REYES, A. The best damn cybercrime and digital forensics. Book period. [S.l.]: Syngress, 2007.

Anexo.

Competências essenciais e descrição das competências. ABNT NBR ISSO/IEC 27037:2013. Exemplo de definição de competências (ABNT, 2013).

Disponivel em: https://www.iso.org/standard/44381.html︎

-

A Lei 13.964, de 24 de dezembro de 2019, conhecida como Pacote Anticrime, alterou 17 (dezessete) leis - dentre as quais o Código Penal, o Código de Processo Penal e a Lei de Execuções Penais – com profundos reflexos no sistema de justiça criminal brasileiro.︎

Art. 158-A do CPP. Considera-se cadeia de custódia o conjunto de todos os procedimentos utilizados para manter e documentar a história cronológica do vestígio coletado em locais ou em vítimas de crimes, para rastrear sua posse e manuseio a partir de seu reconhecimento até o descarte. (Incluído pela Lei nº 13.964, de 2019).︎

O projeto estabelece regras para a obtenção e admissibilidade de provas digitais em processos criminais. Isso inclui a possibilidade de infiltração de agentes de investigação em redes de dados.︎

Disponivel em: https://www.abnt.org.br/. Acessado em 08 abril 2024.︎

Uma tradução livre poderia ser, no contexto legal, o procedimento que se refere-se à documentação cronológica ou histórica que registra a sequência de custódia, controle, transferência, análise e disposição de evidências físicas ou eletrônicas︎

Computação forense é um ramo da ciência forense digital pertencente às evidências encontradas em computadores e em Mídias de armazenamento digital.︎

Pode ser descrito como uma espécie de “autópsia”, onde é registado a descrição do que foi o incidente, qual foi seu impacto, quais ações devem ser tomadas para mitigá-lo, quais foram as causas raízes do problema e quais ações devem ser acompanhadas para evitar que o incidente volte a se repetir.︎

Uma função de dispersão criptográfica ou função hash criptográfica é uma função hash considerada praticamente impossível de inverter, isto é, de recriar o valor de entrada utilizando somente o valor de dispersão. Essas funções hash unidirecionais têm sido chamadas de "os operários da criptografia moderna︎

Art. 473 do CPC.︎