Resumo: Devido ao grande avanço tecnológico e a dependência de empresas e pessoas quanto aos equipamentos e sistemas informatizados, os crimes também evoluíram e tomaram esses equipamentos como ferramenta. Deste modo, o levantamento e análise de evidências digitais tanto para fins jurídicos ou comercias, requer um profissional capacitado para tal trabalho, sendo esse o Analista Forense, ou Perito Forense. O estudo a seguir demonstra alguns procedimentos presentes no ciclo da Perícia Forense Computacional, as práticas de preservação, coleta, análise e finalização são elucidadas ao longo do texto. Esclarecimentos acerca das responsabilidades do perito, bem como algumas dicas de investigação também são abordadas, assim como ferramentas gratuitas e alguns aspectos legais gerais que envolvem o assunto.

Palavras-chave: Forense. Análise. Evidência. Crimes. Digital.

1. INTRODUÇÃO

Devido ao grande avanço tecnológico e a dependência de empresas e pessoas quanto aos equipamentos e sistemas informatizados, sejam eles computadores, celulares, GPS e afins, os crimes também evoluíram e tomaram esses equipamentos como ferramenta.

Deste modo, o levantamento e análise de evidências digitais tanto para fins jurídicos ou comercias, requer um profissional capacitado para tal trabalho, sendo esse o Analista Forense, ou Perito Forense.

A computação forense ainda é um ramo pouco explorado, por consequência existem poucos profissionais habilitados e muito trabalho para fazer. Existem vários fatores que implicam na análise ou coleta das evidências. Para Garfinkel (2010) um dos maiores complicadores da computação forense é o aumento da capacidade de armazenamento dos dispositivos digitais, isso sugere que o analista forense possua equipamentos com a mesma capacidade e ainda tenha um tempo maior para coleta e análise.

A fim de efetuar um procedimento correto de coleta e análise, visando a excelência na elaboração do laudo, é necessário seguir alguns passos de forma rigorosa e bem documentada, para isso deu-se a elaboração do presente artigo, onde durante a sua leitura será possível fazer a análise crítica acerca deste assunto, o objetivo deste estudo não é esgotar o assunto, pois ainda há muito a ser pesquisado.

2. REFERENCIAL TEÓRICO

2.1. O conceito de Perícia Forense Computacional

A Perícia Forense Computacional é definida como ciência multidisciplinar, ela por sua vez aplica técnicas investigativas para determinar e analisar evidências, diferentemente dos outros tipos de perícias forense conhecidos, a análise forense computacional produz resultados diretos e não interpretativos conforme os outros modelos, sendo por sua vez decisivos em um caso.

Baseado nas técnicas de recuperação de dados, surgiu a Perícia Forense Computacional ou Computação Forense, com mais de 40 anos de existência, sua finalidade é auxiliar na solução de casos onde são cometidos crimes com o auxílio de dispositivos computacionais.

De acordo com o Colégio Notarial do Brasil (CNB) em 2014, baseados nos registros de atas notariais, somente no estado de São Paulo, o total de atos em todo o Brasil chegou a 18.820 em 2012 e a 32.011 em 2013, um aumento de 70% no território nacional.

De acordo com o artigo 159, o Código de Processo Penal Brasileiro (CPP) impõe que “O exame de corpo de delito e outras perícias serão realizados por perito oficial, portador de diploma de curso superior”. Sendo assim, a Análise Forense Computacional deverá ser realizada por profissional devidamente habilitado, “destinada a determinar a dinâmica, a materialidade e autoria de ilícitos ligados à área de informática, tendo como questão principal a identificação e o processamento de evidências digitais em provas materiais de crimes, por meio de métodos técnico-científicos, conferindo-lhe validade probatória em juízo” (ELEUTÉRIO / MACHADO, 2011).

Ainda para o CPP segundo o artigo 158: “Quando a infração deixar vestígios, será indispensável o exame de corpo de delito, direto ou indireto, não podendo supri-lo a confissão do acusado”, desta forma firma-se a importância de um profissional devidamente capacitado, afim de que consiga avaliar as informações em meios digitais, esse profissional recebe o título de Perito Forense Computacional.

O perito deve conhecer profundamente o sistema operacional que está destinado a verificar, entender a legislação e o caso em que estiver trabalhando, bem como deve possuir profundo conhecimento em redes, programação e técnicas de coletas de dados, além é claro de ser dotado de bom caráter, ética e profissionalismo.

2.2. Procedimentos, técnicas e ferramentas

De acordo com Reis e Geus (2004) a Computação Forense tem como objetivo efetuar um processo de investigação, onde com a maior transparência possível objetiva-se provar o fato ou fatos ocorridos. É também de extrema importância que o perito responsável pela investigação tenha muito cuidado com o manuseio das evidências encontradas, preservando todos os dados obtidos.

“Na fase de planejamento, tem que se definir a melhor abordagem para a investigação, identificando as principais atividades que precisarão ser executadas, de acordo com as informações obtidas preliminarmente, de modo a aproveitar melhor a coleta de dados. Dar início a criação de uma cadeia de custódia, ou seja, um histórico dos passos tomados na investigação, reunindo informações sobre os procedimentos, pessoas envolvidas e evidências recolhidas”. (REIS e GEUS, 2004, p.54)

Antes de começar a investigar algumas das boas práticas que antecedem coletas de dados são: esterilização das mídias ou usar mídias novas em cada investigação; certificar- se de que todas as ferramentas que serão usadas estão licenciadas e prontas para utilização; deve se providenciar que nada seja alterado sem o consentimento do perito; filmar ou fotografar o local para registrar detalhes.

O correto armazenamento das informações é fundamental para garantir a integridade e veracidade das provas e o armazenamento deve ser feito em local seguro por pessoas extremamente éticas e profissionais, para que de forma alguma não caia em mãos erradas. Para iniciar a coleta de novos dados é preciso primeiramente, manter o estado do equipamento, se estiver ligado o mesmo não poderá ser desligado. Dessa forma não haverá modificações nas evidências.

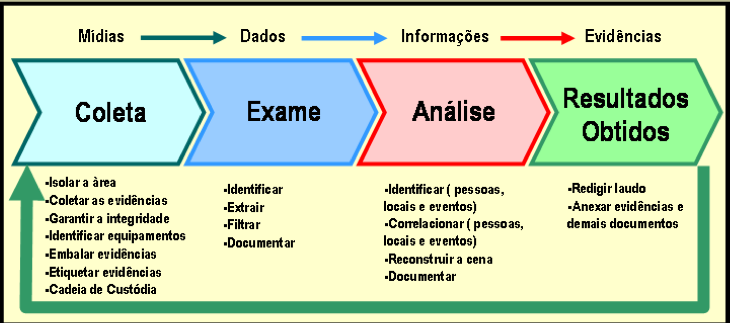

Devido a necessidade de uma boa prática na execução dos procedimentos periciais, o perito pode basear-se em 4 etapas, que são elas: Coleta, Exame, Análise e Resultado.

Figura 1 – Ciclo de vida da Perícia Forense Computacional.

Fonte: https://sites.google.com/a/cristiantm.com.br/forense/forense-computacional/processo-de-investigacao. Acesso em 21 abr 2016.

2.2.1. Coleta

Nesta fase, o perito deve ater-se aos cuidados com o a integridade do material coletado, ou seja, as informações jamais deverão sofrer quaisquer alterações durante a investigação e processo. Deste modo recomenda-se que seja feita uma cópia conhecida como bit a bit ou espelhamento, que por sua vez fideliza a imagem coletada, além é claro de efetuar a extração de hashes de verificação como o MD5 e/ou SHA1.

Para uma correta transferência de dados, o disco de destino deverá conter um espaço, entenda espaço por tamanho, exatamente igual o superior ao disco de origem, isso pode ser analisado verificando o LBA ou Logic Block Addressing onde constará o número exato de setores, utilizada nos discos rígidos atuais, que faz com que o computador enderece cada setor do disco sequencialmente, ao invés de usar localização física, como cilindro, cabeça e setor.

Antes de efetuar a transferência de dados é necessário sanitizar a mídia de destino, ou seja, conhecido como wipe, é o processo de efetuar uma limpeza profunda na mídia de destino com caractere específico (0x00) por exemplo, antes de gravar algo por cima. De acordo com o documento SP 800-88 publicado pelo NIST (National Institute of Standards and Technology) em 11 de setembro de 2006, “estudos têm mostrado que a maioria das mídias atuais podem ser efetivamente sanitizadas com apenas uma sobrescrita”.

Seguindo o processo de verificação da mídia de destino, é importante ressaltar a necessidade da análise por eventuais defeitos no disco, para não correr o risco de usar uma mídia defeituosa.

Para a cópia das informações podem ser utilizados duplicadores de disco ou softwares específicos para perícia. Dado o fato de que duplicadores de disco possuem um preço elevado no momento, sua utilização pode ser substituída por softwares gratuitos como Helix, Kali, Caine, que são distribuições Linux recomendadas para coleta. Utilizando-se das ferramentas corretas a evidência não será contaminada durante a cópia, mantendo a fidelidade. Ao finalizar a fase de coleta o dispositivo de armazenamento computacional deverá ser lacrado e guardado em local apropriado até que haja uma autorização por parte da justiça permitindo o seu descarte ou devolução.

É necessário manter a cadeia de custódia atualizada com todas as informações da mídia, como a marca, modelo, número de série do equipamento e seu disco rígido, bem como a identificação do responsável pela custódia do equipamento. Todos os procedimentos de manuseio da mídia original ou da imagem forense também devem ser registrados como, data, hora e pessoa que realizou determinada ação.

2.2.2. Exame

Nesta fase, o perito deve elaborar e executar um conjunto de procedimentos afim de recuperar e catalogar os dados contidos no dispositivo, esses procedimentos devem possuir embasamento científico inquestionável. Todo o processo de coleta de dados deve ser feito na imagem ou disco duplicado na fase de preservação, e jamais em hipótese alguma deverá ser feito no material original, deixando-o intacto e inviolável.

Assim como em todas as fases da perícia, é fundamental e indispensável a total atenção do perito, ainda é importante ressaltar que o mesmo deve possuir profundo conhecimento no sistema operacional investigado. O perito deve pensar fora da caixa, não deve analisar somente os arquivos convencionais, visto que o sistema operacional guarda muito mais informações do que as comumente dirigidas ao usuário comum.

Ainda na fase de exame o perito deve extrair o máximo de informações possíveis, bem como a utilização da técnica denominada Data Carving, técnica que favorece a recuperação de arquivos já eliminados do sistema.

“carving é feito em um disco quando o arquivo está em um espaço não alocado do sistema de arquivos, e ele não pode ser identificado devido à falta de informação sobre sua alocação, ou em capturas de rede onde os arquivos são extraídos do tráfego capturado utilizando-se as mesmas técnicas.” (Merola, 2008, p.4)

De acordo com NIST (2014, p. 3), carving é o processo de reconstrução de arquivos deletados, de um espaço de armazenamento não alocado ou extração de arquivos embutidos em um contêiner de arquivos, baseada no conteúdo do arquivo; metadados do sistema de arquivos devem ser considerados de forma secundária ou completamente ignorados.

“O ato de extrair, localizar e filtrar somente as informações que possam contribuir, de forma positiva, em uma investigação ocorre na segunda etapa, denominada “exame de evidências”. Considera-se esta, a etapa mais trabalhosa do processo de investigação criminal, principalmente pela quantidade de diferentes tipos de arquivos existentes (áudio, vídeo, imagem, arquivos criptografados, compactados, etc.) que facilitam o uso de esteganografia, o que exige que o perito esteja ainda mais atento e apto a identificar e recuperar esses dados” (Farmer, Venema, 2007, p.41)

2.2.3. Análise

Nesta fase, o perito examinará as informações coletadas no procedimento anterior, neste momento é feito a busca pelas evidências relacionada ao delito. Esta fase pode ser uma das mais demoradas no ciclo da perícia forense computacional.

Para Queiroz e Vargas (2010) a fase de análise objetiva-se em examinar as informações coletadas em busca de evidências, de modo que no final do processo seja possível a formulação da conclusão referente ao crime que originou a investigação. Todas as fontes de informação devem ser investigadas.

É necessário que haja uma definição clara e detalhada do que é preciso investigar, pois esse processo pode tornar-se muito demorado e até impraticável dependendo do número de arquivos existentes. O Instituto Nacional de Justiça (NIJ) do Departamento de Justiça dos Estados Unidos, em conjunto com o Instituto Nacional de Padrões e Tecnologia mantém um projeto chamado Biblioteca Nacional de Referência de Software.

Sua criação deu-se a partir da necessidade de facilitar com eficiência e eficácia as investigações de crimes cibernéticos. A biblioteca foi projetada para coletar programas de diversas fontes, criar um perfil para cada um deles e adicioná-lo às informações do Conjunto de Arquivos para Referência (RDS). O RDS consiste numa coleção de assinaturas digitais de arquivos conhecidos e rastreáveis até sua origem. Com o auxílio destes filtros é possível diminuir o número de arquivos a serem examinados.

A investigação de possíveis cópias ilegais de programas protegidos pode ser facilitada por meio da utilização destes filtros. Outras formas de pesquisa como a busca de palavras chaves também são aplicáveis neste processo, entretanto é necessário que haja, conforme comentado anteriormente, uma definição clara e detalhada do que é preciso investigar, assim possibilita uma maior assertividade e velocidade de resposta na pesquisa.

O perito deve estar atento ao fato de que os arquivos podem estar criptografados, se estiver, poderá até impossibilitar a perícia, não resultando em nenhuma informação relevante para o investigador. Para resolver esse problema, pode-se utilizar algum programa de quebra de senhas, ou ainda é possível verificar a memória RAM na busca por alguma senha digitada.

2.2.4. Resultado

Nesta fase, o perito elabora o laudo pericial, onde é apresentado as evidências encontradas para servir como prova na corte da lei.

De acordo com Reis e Geus (2004), a elaboração do laudo é o último passo da perícia, neste momento o perito tem a liberdade de descrever o incidente, sendo ele o único responsável pelo documento e todo o seu conteúdo. O perito deve estar atento as orientações para a criação do laudo, e redigi-lo com a maior clareza possível para facilitar a sua compreensão.

3. METODOLOGIA

O mesmo foi dividido em duas partes, o primeiro é a pesquisa bibliográfica para aprimorar o embasamento sobre o assunto, técnica que, segundo Gil (2008) constitui-se em ser desenvolvida com base em material já elaborado podendo ser encontrado em livros e artigos científicos. A etapa seguinte é desenvolvida com o auxílio da pesquisa qualitativa por meio de testes práticos de captura de pacotes de dados conforme abordado no conceito de sniffer analítico de rede.

3.1. Método(s) de pesquisa

Nesse estudo o método de pesquisa a ser utilizado é a pesquisa qualitativa que, dar-se-á por meio de técnicas de data carving. Para Godoy (1995) há um conjunto de características que são capazes de identificar uma pesquisa qualitativa, como:

a) O pesquisador como instrumento fundamental e o ambiente natural como fonte direta de dados;

b) O caráter descritivo;

c) Enfoque indutivo;

d) O significado das coisas e da vida conforme para as pessoas como preocupação do investigador.

3.2. Delimitação da população ou do objeto de estudo e/ou amostragem

A análise deu-se em uma máquina virtual, onde o objeto de estudo foi a imagem de um pendrive com 10MB de capacidade. Os dados foram disponibilizados por meio do site https://eriberto.pro.br/wiki/index.php?title=Forense_caso_02, bem como a ordem de investigação. O caso é fictício e foi elaborado por terceiro para fins educativos.

3.3. Técnicas de coletas dos dados

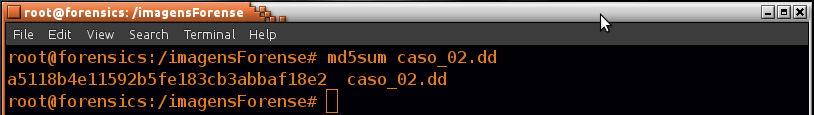

Os dados foram disponibilizados por meio do site https://eriberto.pro.br/wiki/index.php?title=Forense_caso_02, onde encontra-se a imagem de um pendrive com 10MB de tamanho, sob o hash MD5 a5118b4e11592b5fe183cb3abbaf18e2.

3.4. Técnicas de análise dos dados

Para a análise de dados foi necessário abordar a análise exploratória e sistemática dos dados, onde foi feito uma pesquisa de termos mais usados para identificar informações de usuários, data, hora, recuperação de arquivos, conforme a própria ferramenta FTK Imager da empresa AccessData, o programa Autopsy versão 4.0.0 para Windows e a distribuição Linux para forense o Caine versão 7.

4. ANÁLISE E DISCUSSÃO DOS RESULTADOS

4.1. Tipos de criminosos virtuais

Wizard – Para BEZERRA (2012) este é considerado o mestre dos hackers, possui um grande conhecimento e habilidades variadas, mas nem sempre com má-intenção.

Hackers – Dotados de altos conhecimentos em informática, os mesmos utilizam suas técnicas para elevar o ego, invadem sistemas por diversão para exibir-se a sociedade. Para NOGUEIRA (2001) no mundo digital é adotado o termo hacker para descrever o criminoso que atua neste meio, apesar de não haver um consenso entre autores estes são divididos em vários outros termos de acordo com o tipo de crime cometido por eles.

Crackers – Conforme ASSUNÇÃO (2002) esses são conhecidos como Hackers antiéticos, pois utilizam o seu conhecimento para penetrar por meio de invasão sistemas e sites, com o objetivo de furtar informações confidenciais, trazem prejuízos para as empresas, pessoas, e também adulteram dados e informações.

Phreakers – são especializados em fraudar sistemas de telecomunicação. Utilizam programas e equipamentos para que possam utilizar telefones gratuitamente. De acordo com ASSUNÇÃO (2002) alguns phreakers brasileiros com alta capacidade técnica conseguem acesso direto a centrais de telefonia, podendo ligar ou desligar telefones, assim como apagar contas.

Lameré – Este conforme BEZERRA (2012) não possui experiência e apenas faz buscas na internet e livros hacker para explorar falhas já conhecidas, com o uso de ferramentas e técnicas indicadas por hackers.

Wannabees – de acordo com BEZERRA (2012) é um criminoso que se intitula como Hacker ou Cracker, mas na verdade não dispõe das habilidades necessárias para receber esse título. Esse indivíduo limita-se a utilizar programas prontos desenvolvido por algum especialista, e não possui profundos conhecimentos.

4.2. Tipos de crimes virtuais

Crimes Contra a Honra – Normalmente cometidos em redes sociais são: difamação, calúnia e injúria. Pornografia Infantil – Para ROSA (2002) as pessoas confundem pedofilia com pornografia infantil., entretanto o mesmo esclarece que a pedofilia é a perversão sexual, onde o adulto tem contato erótico com a criança ou adolescente, no entanto na pornografia infantil, faz-se a comercialização ou distribuição de fotos pornográficas ou eróticas que envolvam crianças e adolescentes.

-

Discriminação – De acordo com ROSA (2002) comumente praticado na internet é um crime relacionado com o preconceito de raça, cor, etnia, religião, nacionalidade, etc. Onde por meio se sites de relacionamentos sociais, são criados comunidades e grupos racistas, onde muitas vezes marcam encontros para praticar o mal.

Fraudes Bancárias – normalmente utilizam algum tipo de e-mail malicioso para disseminar programas que se instalados, copiam dados dos usuários.

Invasão – É o ato de tomar acesso a determinada conta virtual ou servidor, crime esse muito comum nos dias atuais, necessita de alto conhecimento do atacante. Pode representar um grande poder de prejuízo.

Vírus – É o programa de computador desenvolvido com o objetivo de causar algum tipo de dano a um dispositivo computacional.

4.3. Objeto da perícia

Conforme já mencionado, o caso da análise é fictício e foi elaborado por terceiros, entretanto apesar de se tratar de uma situação meramente educativa, eu, Petter Anderson Lopes, não possuo conhecimento prévio acerca das informações contidas na imagem a ser periciada. Deste modo ainda que fictício o material pode ser examinado como uma situação normal do dia a dia do perito.

4.4. A solicitação da investigação

Caso fictício para elucidar crime de estelionato, fraude bancária.

Caso 02 - O pendrive de um estelionatário

Brasília, DF, 10 de maio de 2010

Atualização em: 05 de outubro de 2011

JORNAL DIÁRIO DO DIA DE HOJE

São Paulo, SP, 10 de maio de 2010

Agora há pouco foi preso um famoso estelionatário, conhecido como Otavio Santana Souza. Otavio praticava, dentre outras coisas, o crime de desvio de dinheiro de contas bancárias. As senhas das contas eram obtidas por intermédio de técnicas de phishing. Otavio cometia esse tipo de crime em parceria de uma mulher conhecida como "Ka" (dado obtido pela polícia por escuta telefônica). Uma das pessoas mais lesadas com a ação criminosa, ainda no dia de hoje, foi o Sr. Alexandre, que declarou: "só reparei que tinha caído num golpe quando passei o cartão numa loja e não tinha saldo".

A polícia encontrou um pequeno e antigo pendrive com Otavio e está analisando o seu conteúdo.

Com base nas informações fornecidas pelo texto anterior, tente levantar todas os dados possíveis sobre as ações criminosas praticadas, analisando a imagem de pendrive fornecida (10 MB de tamanho). O hash MD5 da imagem é a5118b4e11592b5fe183cb3abbaf18e2.

Fonte: https://eriberto.pro.br/wiki/index.php?title=Forense_caso_02&oldid=2073, acesso em 22 abr 2016.

Cálculo do hash MD5 para verificar a integridade da imagem.

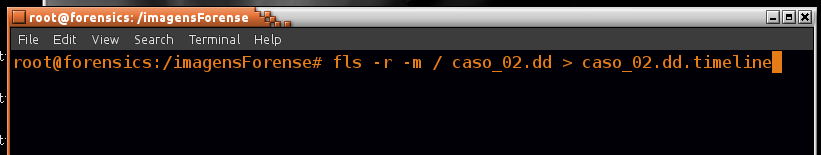

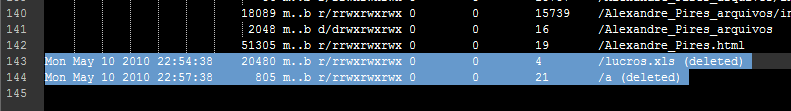

Com o arquivo de imagem pericial em mãos, foi criado o arquivo de linha do tempo, com o comando fls.

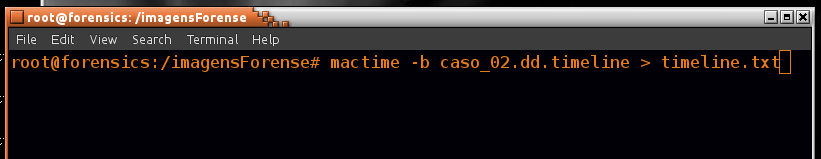

Em seguida com o comando mactime foi criado um arquivo texto com a linha do tempo extraída anteriormente.

Para a análise em questão os mactimes que interessam encontram-se marcados abaixo.

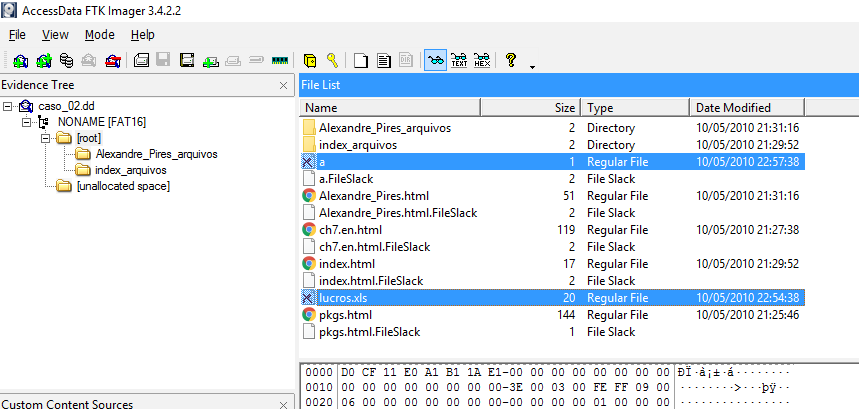

Os mactimes armazenam o exato momento que o arquivo sofreu alguma ação, o fato de salvar o arquivo ainda que não haja modificação já serve para ser registrado no mactime. A criação de timelines ou linhas do tempo, são de grande ajuda para o perito, visto que podemos traçar a ordem cronológica exata dos eventos. Neste ponto, com o auxílio do FTK Imager, podemos observar os arquivos anteriormente marcados na linha do tempo, eles encontram-se na raiz e possuem uma marcação de exclusão, evidência que comprova a tentativa de ocultação e destruição das provas.

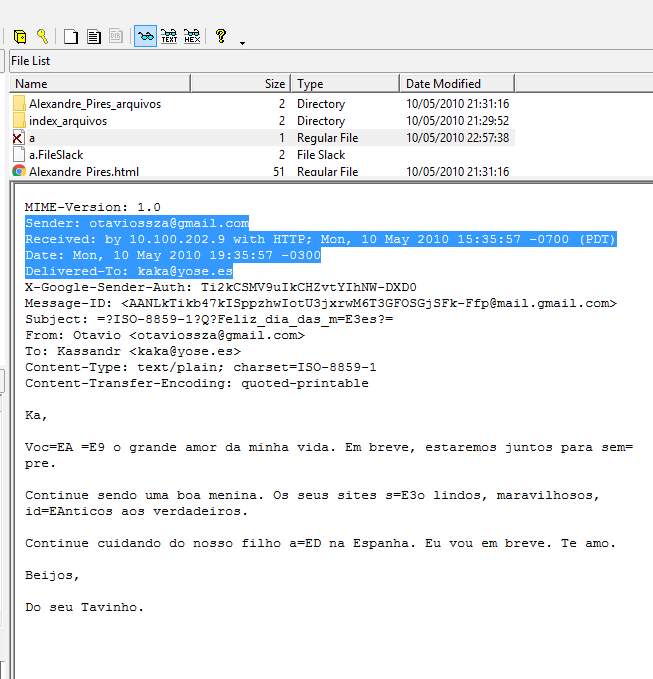

Neste momento foi analisado cada arquivo separadamente para tentar recuperar o seu conteúdo. Podemos ver claramente que, trata-se de um e-mail.

De acordo com a ordem de investigação, o nome do estelionatário é Otavio e seu cúmplice uma mulher com o pseudônimo de Ka. Ao analisar o conteúdo do e-mail, fica evidenciada a ligação entre os atores, ligação essa afetiva. Percebe-se que o contato foi efetuado às 15:35:57 do dia 10 de maio de 2010 e conforme a linha do tempo o mesmo foi excluído às 22:54:38 do mesmo dia.

O e-mail do receptor “[email protected]” é de extensão de domínio espanhol, ainda é possível analisando o conteúdo e o teor do e-mail que o país em questão é citado, fazendo entender que o receptor já está na Espanha.

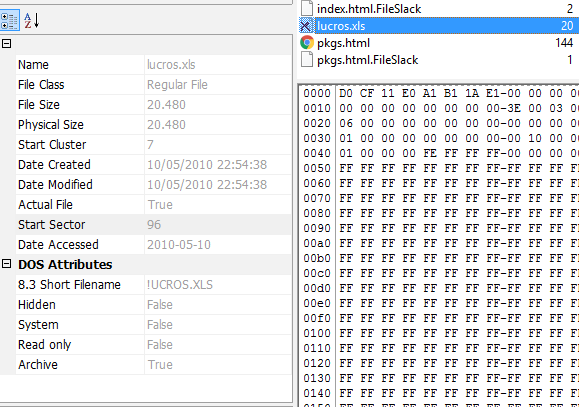

Neste momento é feita a análise do segundo arquivo excluído, o arquivo lucros.xls, cuja extensão do mesmo sugere que, trata-se de uma planilha Microsoft Office Excel. Se observar o hexadecimal D0 CF 11 E0 A1 B1 1A E1, podemos afirmar que o arquivo é um documento de planilha Excel. A descrição do referido arquivo aponta para mais evidências que o tratam como parte integrante do processo de fraude, pois sua palavra remete a dinheiro, finanças.

Com o auxílio do programa Autopsy, podemos encontrar mais detalhes acerca do arquivo, foi feito um filtro com a palavra-chave valor. Deste modo foi possível obter as seguintes informações.

lucros.xls

Planilha1

Data Origem Laranja Valor

08/05/10 Alexandre V. J. Jamir A. S. C. 50.00

09/05/10 Renata F. C. Maria C. E. S. 230.00

10/05/10 Alexandre V. J. José I. F. T. 2680.00

10/05/10 Marcos A. S. G. Ronaldo A. A. 175.00

10/05/10 Alexandre V. J. Jamir A. S. C. 3455.00

TOTAL --- --- 6590.00

Planilha2

Planilha3

------------------------------METADATA------------------------------

Author: Kassandra Moraes

Content-Type: application/vnd.ms-excel

Last-Author: aaaaaaaa

Last-Modified: 2010-05-10T22:53:40Z

Last-Save-Date: 2010-05-10T22:53:40Z

creator: Kassandra Moraes

date: 2010-05-10T22:53:40Z

dc:creator: Kassandra Moraes

dcterms:modified: 2010-05-10T22:53:40Z

meta:author: Kassandra Moraes

meta:last-author: aaaaaaaa

meta:save-date: 2010-05-10T22:53:40Z

modified: 2010-05-10T22:53:40Z

Com uma análise crítica do resultado podemos perceber que em 3 momentos o Sr. Alexandre teve valores subtraídos e depositados na conta de laranjas. Também fica visível que outras vítimas sofreram o mesmo golpe. O valor total arrecadado com o golpe aplicado foi 6590.00.

Data Origem Laranja Valor

08/05/10 Alexandre V. J. Jamir A. S. C. 50.00

09/05/10 Renata F. C. Maria C. E. S. 230.00

10/05/10 Alexandre V. J. José I. F. T. 2680.00

10/05/10 Marcos A. S. G. Ronaldo A. A. 175.00

10/05/10 Alexandre V. J. Jamir A. S. C. 3455.00

O arquivo “a” com conteúdo de e-mail foi submetido mais uma vez para análise, também no programa Autopsy, abaixo temos mais detalhes acerca do conteúdo e data e hora das ações.

Name /img_caso_02.dd/a

Type File System

Size 805

File Name Allocation Unallocated

Metadata Allocation Unallocated

Modified 2010-05-10 21:57:38 BRT

Accessed 2010-05-09 23:00:00 BRT

Created 2010-05-10 21:57:38 BRT

Changed 0000-00-00 00:00:00

MD5 c07c69401f4f85c8d29dfb5b95154d9d

Hash Lookup Results UNKNOWN

Internal ID 55

________________________________________

From The Sleuth Kit istat Tool:

Directory Entry: 21

Not Allocated

File Attributes: File, Archive

Size: 805

Name: _

Directory Entry Times:

Written: 2010-05-10 22:57:38 (BRT)

Accessed: 2010-05-10 00:00:00 (BRT)

Created: 2010-05-10 22:57:38 (BRT)

Sectors:

1636 1637 0 0

Ao finalizar essa análise podemos notar o envolvimento do autor Otavio e sua cúmplice com o pseudônimo Ka na consumação do crime de estelionato, ainda em posse das informações do arquivo lucros.xls podemos evidenciar o envolvimento de outros autores, que são: Maria, Jamir, José e Ronaldo, identificados como laranjas. Cabe novo exame pericial para identificar mais detalhes sobre os nomes envolvidos.

5. CONSIDERAÇÕES FINAIS

Desde a criação do computador e sua atribuição para facilitar os trabalhos humanos, é possível perceber sua grande evolução, bem como a velocidade em que são criadas novas soluções e equipamentos. Da mesma forma em que a tecnologia avança, os crimes que até então só eram praticados no mundo real agora começaram a ganhar outra forma, a forma virtual. Assim é possível afirmar que a necessidade de profissionais especialistas na área de investigação digital é mais do que imprescindível. Atualmente com o grande volume de dados e facilidade em obter equipamentos com uma alta capacidade de armazenamento, faz com que o trabalho do perito computacional seja cada vez mais demorado e complicado, percebemos que o uso de ferramentas antiforense tem aumentado e vem fazendo com que muitas vezes o trabalho da investigação passe a ser impossibilitado.

No entanto, não bastando as ferramentas antiforense tornarem-se mais populares, o próprio criminoso tem acesso mais fácil a tais artefatos. Como a internet tem incluído todos esses itens no cotidiano de muitos criminosos, o encontro por tutoriais de utilização das mesmas também é maior.

Como podemos ver existem diversos tipos de criminosos digitais, e com os mais variados perfis de conhecimento. Felizmente há pessoas capacitando-se para tornarem-se experts e auxiliar a justiça na elucidação de crimes praticados por meios computacionais. É de extrema importância que empresas e governo tomem conhecimento desse assunto e invistam para sua coibição.

REFERÊNCIAS

ASSUNÇÃO, Marcos Flávio A. Guia do Hacker Brasileiro. 1. ed. Florianópolis: Visual Books, 2002.

BASTA, Alfred, BASTA, Nadine, BROWN, Mary. Segurança de Computadores e Testes de Invasão. Tradução: Lizandra Magnon de Almeida. Cengage Learning Edições LTDA, 2015.

ELEUTÉRIO, Pedro Monteiro da Silva, MACHADO, Marcio Pereira. Desvendando a Computação Forense. 1ª ed. São Paulo: Novatec, 2011.

GIL, Antonio Carlos. Como elaborar projetos de pesquisa. 4. ed. São Paulo: Atlas, 2008.

GODOY, Arilda Schmidt. Introdução à pesquisa qualitativa e suas possibilidades. RAE - Revista de Administração de Empresas, São Paulo, v. 35, n. 2, p. 57-63, mar./abr. 1995. Pesquisa qualitativa: tipos fundamentais. RAE - Revista de Administração de Empresas, São Paulo, v. 35, n. 3, p. 30-6, jan./fev. 1995.

GUIMARÃES, Célio, OLIVEIRA, Flávio, REIS, Marcelo, GEUS, Paulo de. Forense Computacional: Aspectos Legais e Padronização; Anais do Wseg’2001 (I Workshop de Segurança em Sistemas Computacionais); Florianópolis - Brasil;

MEROLA, Antonio. Data CarvingConcepts. SANS InfoSec Reading Room. [S.l.]. 2008. Disponível em: <https://www.sans.org/reading-room/whitepapers/forensics/data-carving-concepts-32969>. Acesso em: 21 abr. 2016.

NIST. FORENSIC FILE CARVING TOOL SPECIFICATION. Draft for comments, version 1.0. National Institute of Standards and Technology, abr. 2014. Disponível em: <https://www.cftt.nist.gov/FC-req-public-draft-01-of-ver-01.pdf>. Acesso em: 21 abr. 2016.

NOGUEIRA, José Helano Matos. A nova face do crime. Revista Perícia Federal. Ano III n° 9, julho 2001.

QUEIROZ, Claudemir e VARGAS, Raffael; Investigação e Perícia Forense Computacional. 1. ed. Rio de Janeiro: Brazport, 2010.

REIS, Marcelo Abdalla dos, GEUS, Paulo Lácio de. Análise Forense de Intrusões em Sistemas Computacionais: Técnicas, Procedimentos e Ferramentas. Instituto de Computação -Universidade Estadual de Campinas, 2004, p.54.

ROSA, Fabrízio. Crimes de Informática. Campinas: 2. ed. Campinas: Bookseller, 2002